Aujourd’hui, c’est le Patch Tuesday de mai 2024 de Microsoft, qui comprend des mises à jour de sécurité pour 61 failles et trois zero-days activement exploités ou divulgués publiquement.

Ce Patch Tuesday ne corrige qu’une seule vulnérabilité critique, une vulnérabilité d’exécution de code à distance Microsoft SharePoint Server.

Le nombre de bugs dans chaque catégorie de vulnérabilité est indiqué ci-dessous :

-

17 vulnérabilités d’élévation de privilèges

-

2 Vulnérabilités de contournement des fonctionnalités de sécurité

-

27 vulnérabilités d’exécution de code à distance

-

7 Vulnérabilités en matière de divulgation d’informations

-

3 Vulnérabilités par déni de service

-

4 Vulnérabilités d’usurpation d’identité

Le nombre total de 61 failles n’inclut pas 2 failles Microsoft Edge corrigées le 2 mai et quatre corrigées le 10 mai.

Trois zero-day fixes

Le Patch Tuesday de ce mois-ci corrige deux vulnérabilités zero-day activement exploitées et une divulguée publiquement.

Microsoft classe un zero-day comme une faille divulguée publiquement ou activement exploitée sans correctif officiel disponible.

Les deux vulnérabilités zero-day activement exploitées dans les mises à jour d’aujourd’hui sont :

CVE-2024-30040 - Vulnérabilité de contournement de la fonctionnalité de sécurité de la plateforme MSHTML Windows

Microsoft a corrigé un contournement activement exploité des atténuations OLE, qui ont été ajoutées à Microsoft 365 et Microsoft Office pour protéger les utilisateurs des contrôles COM/OLE vulnérables.

« Un attaquant devrait convaincre l’utilisateur de charger un fichier malveillant sur un système vulnérable, généralement par le biais d’un e-mail ou d’un message de messagerie instantanée, puis convaincre l’utilisateur de manipuler le fichier spécialement conçu, mais pas nécessairement de cliquer ou d’ouvrir le fichier malveillant », explique Microsoft.

« Un attaquant non authentifié qui exploiterait avec succès cette vulnérabilité pourrait obtenir l’exécution de code en convainquant un utilisateur d’ouvrir un document malveillant, auquel cas l’attaquant pourrait exécuter du code arbitraire dans le contexte de l’utilisateur », a poursuivi Microsoft.

On ne sait pas comment la faille a été exploitée lors d’attaques ni qui l’a découverte.

CVE-2024-30051 - Vulnérabilité d’élévation de privilèges dans la bibliothèque principale Windows DWM

Microsoft a corrigé une faille de la bibliothèque principale Windows DWM activement exploitée qui fournit des privilèges SYSTEM.

« Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges SYSTEM », explique Microsoft.

Kaspersky affirme que les récentes attaques de phishing du logiciel malveillant Qakbot ont utilisé des documents malveillants pour exploiter la faille et obtenir des privilèges SYSTEM sur les appareils Windows.

Microsoft a déclaré que la faille avait été divulguée par les chercheurs suivants : Mert Degirmenci et Boris Larin de Kaspersky, Quan Jin de DBAPPSecurity WeBin Lab, Guoxian Zhong de DBAPPSecurity WeBin Lab, et Vlad Stolyarov et Benoit Sevens de Google Threat Analysis Group Bryce Abdo et Adam Brunner de Google Mandiant.

Microsoft déclare que la CVE-2024-30051 a également été divulguée publiquement, mais on ne sait pas où cela a été fait. En outre, Microsoft indique qu’une faille de déni de service dans Microsoft Visual Studio, suivie sous le nom de CVE-2024-30046, a également été divulguée publiquement.

Recommandations COMPUTERLAND

L'importance des mises à jour des correctifs de sécurité de Microsoft

Les mises à jour des correctifs de sécurité de Microsoft sont essentielles pour maintenir la sécurité et l'intégrité de vos systèmes informatiques. Ces correctifs sont conçus pour résoudre les vulnérabilités qui pourraient être exploitées par des cybercriminels pour accéder à vos systèmes et données.

En ne mettant pas à jour ces correctifs, vous exposez vos systèmes à des risques inutiles tels que le vol d'identité, la perte de données ou même le sabotage de votre infrastructure informatique. De plus, la non-conformité aux normes de sécurité peut entraîner des amendes et des sanctions pour votre organisation.

Comment Computerland peut aider

Computerland, en tant que fournisseur de services informatiques de premier plan, peut vous aider à gérer efficacement les mises à jour des correctifs de sécurité de Microsoft. Nous offrons une gamme de services, y compris :

- 1. Gestion des correctifs: Nous surveillons et appliquons les derniers correctifs de sécurité à vos systèmes pour vous assurer qu'ils sont toujours à jour.

- 2. Audit de sécurité: Nous effectuons des audits réguliers pour identifier les vulnérabilités potentielles et nous assurer que tous les correctifs nécessaires sont en place.

- 3. Support technique : Notre équipe d'experts est disponible pour vous aider avec toute question ou problème lié à la sécurité de vos systèmes.

En faisant appel à

Computerland, vous pouvez vous concentrer sur votre cœur de métier tout en ayant la tranquillité d'esprit que vos systèmes informatiques sont sécurisés et à jour.

Microsoft Original Alerte

1 mai, 2024

Alerte Sécurité! HPE Aruba Networking corrige quatre failles critiques RCE dans ArubaOS.

HPE Aruba Networking a publié son avis de sécurité d’avril 2024 détaillant les vulnérabilités critiques d’exécution de code à distance (RCE) affectant plusieurs versions d’ArubaOS, son système d’exploitation réseau propriétaire.

L’avis énumère dix vulnérabilités, dont quatre sont des problèmes de débordement de la mémoire tampon non authentifiés de gravité critique (

CVSS v3.1 : 9.8) qui peuvent entraîner l’exécution de code à distance (RCE).

Les quatre failles critiques d’exécution de code à distance sont les suivantes :

- CVE-2024-26305 – Faille dans le démon Utility d’ArubaOS permettant à un attaquant non authentifié d’exécuter du code arbitraire à distance en envoyant des paquets spécialement conçus au port UDP PAPI (protocole de gestion des points d’accès d’Aruba) (8211).

- CVE-2024-26304 – Faille dans le service de gestion L2/L3, permettant l’exécution de code à distance non authentifié via des paquets conçus envoyés au port UDP PAPI.

- CVE-2024-33511 – Vulnérabilité dans le service de signalement automatique qui peut être exploitée en envoyant des paquets spécialement conçus au port du protocole PAPI pour permettre à des attaquants non authentifiés d’exécuter du code arbitraire à distance.

- CVE-2024-33512 – Faille permettant à des attaquants distants non authentifiés d’exécuter du code en exploitant un débordement de mémoire tampon dans le service de base de données d’authentification des utilisateurs locaux accessible via le protocole PAPI.

Les produits concernés par les failles récemment révélées sont les suivants :

- HPE Aruba Networking Mobility Conductor, contrôleurs de mobilité, passerelles WLAN et passerelles SD-WAN gérées par Aruba Central.

- ArubaOS 10.5.1.0 et versions antérieures, 10.4.1.0 et versions antérieures, 8.11.2.1 et versions antérieures, et 8.10.0.10 et versions antérieures.

Toutes les versions d’ArubaOS et de SD-WAN qui ont atteint la fin de vie.

Cela inclut ArubaOS version antérieure à 10.3, 8.9, 8.8, 8.7, 8.6, 6.5.4 et SD-WAN 2.3.0 à 8.7.0.0 et 2.2 à 8.6.0.4.

Recommandations COMPUTERLAND

Mettez à jour vos systèmes dès que possible!

--> Lisez ce lien pour savoir si votre ArubaOS, le système d’exploitation d'HPE est impacté:

https://www.arubanetworks.com/assets/alert/ARUBA-PSA-2024-004.txt

Note:

À l’heure actuelle, HPE Aruba Networking n’a connaissance d’aucun cas d’exploitation active ni de l’existence d’exploits de preuve de concept (PoC) pour les vulnérabilités mentionnées.

Néanmoins, il est recommandé aux administrateurs système d’appliquer les mises à jour de sécurité disponibles dès que possible.

#CyberSecurite #HPE #ArubaNetworking #RCE”

HPE Aruba Alerte

1 mai, 2024

DropBox affirme que des pirates informatiques ont volé les données des clients et les secrets

La société de stockage en nuage DropBox affirme que des pirates informatiques ont pénétré dans les systèmes de production de sa plate-forme de signature électronique DropBox Sign et ont eu accès à des jetons d’authentification, des clés MFA, des mots de passe hachés et des informations sur les clients.

DropBox Sign (anciennement HelloSign) est une plateforme de signature électronique permettant aux clients d’envoyer des documents en ligne pour recevoir des signatures juridiquement contraignantes.

La société affirme avoir détecté un accès non autorisé aux systèmes de production de DropBox Sign le 24 avril et lancé une enquête.

Recommandations COMPUTERLAND

Que devez-vous faire en cas de piratage de Dropbox Sign ?

Dropbox a déjà réinitialisé les mots de passe de tous les comptes Dropbox Sign. Vous devrez donc changer le mot de passe dans tous les cas. Nous vous recommandons d’utiliser un tout nouveau mot de passe plutôt qu’une version légèrement modifiée de l’ancien. Idéalement, vous devriez générer une longue combinaison aléatoire de caractères à l’aide du Gestionnaire de mot de passe et l’y stocker.

Étant donné que des jetons d’authentification à deux facteurs ont également été volés, vous devez également les réinitialiser. Si vous avez utilisé le SMS, la réinitialisation s’est produite automatiquement. Et si vous avez utilisé une application, vous devrez le faire vous-même. Pour ce faire, procédez à nouveau à l’enregistrement de votre application d’authentification auprès du service Dropbox Sign.

La liste des données volées par les pirates comprend également des clés d’authentification pour l’API Dropbox Sign. Donc, si votre entreprise a utilisé cet outil via l’API, vous devez générer une nouvelle clé.

Enfin, si vous avez utilisé le même mot de passe dans d’autres services, vous devez le changer le plus rapidement possible. Surtout s’il était accompagné du même nom d’utilisateur, de la même adresse e-mail ou du même numéro de téléphone que ceux que vous avez spécifiés lors de votre inscription à Dropbox Sign. Encore une fois, pour cela, il est pratique d’utiliser le gestionnaire de mots de passe.

Dropbox

24 avril, 2024

Les pirates d’ArcaneDoor exploitent les zero-days de Cisco

Cisco a averti qu’un groupe de pirates informatiques soutenu par l’État exploite deux vulnérabilités zero-day dans les pare-feu Adaptive Security Appliance (ASA) et Firepower Threat Defense (FTD) depuis novembre 2023 pour pénétrer dans les réseaux gouvernementaux du monde entier.

Les pirates, identifiés comme

UAT4356 par Cisco Talos et

STORM-1849 par Microsoft, ont commencé à infiltrer des appareils périphériques vulnérables au début du mois de novembre 2023 dans le cadre d’une campagne de cyberespionnage suivie sous le nom d’ArcaneDoor.

Même si Cisco n’a pas encore identifié le vecteur d’attaque initial, il a découvert et corrigé deux failles de sécurité –

CVE-2024-20353 (déni de service) et CVE-2024-20359 (exécution de code local persistant) – que les acteurs de la menace ont utilisées comme zero-day dans ces attaques.

Plus tôt ce mois-ci, Cisco a mis en garde contre des attaques par force brute à grande échelle ciblant les services VPN et SSH sur les appareils

Cisco, CheckPoint, Fortinet, SonicWall et Ubiquiti dans le monde entier. --> https://www.bleepingcomputer.com/news/security/cisco-warns-of-large-scale-brute-force-attacks-against-vpn-services/

Recommandations COMPUTERLAND

Cisco exhorte ses clients à effectuer une mise à niveau

La société a publié des mises à jour de sécurité mercredi pour corriger les deux zero-day et recommande désormais à tous les clients de mettre à niveau leurs appareils vers un logiciel fixe pour bloquer toute attaque entrante.

Les administrateurs Cisco sont également « fortement encouragés » à surveiller les journaux système pour détecter tout signe de redémarrage non planifié, de modifications de configuration non autorisées ou d’activité suspecte sur les informations d’identification.

« Quel que soit votre fournisseur d’équipement réseau, il est maintenant temps de vous assurer que les appareils sont correctement corrigés, qu’ils se connectent à un emplacement central et sécurisé et qu’ils sont configurés pour disposer d’une authentification multifacteur (MFA) forte », a ajouté la société.

Cisco fournit également des instructions sur la vérification de l’intégrité des périphériques ASA ou FTD dans cet avis. https://www.cyber.gc.ca/en/news-events/cyber-activity-impacting-cisco-asa-vpns

En mars, il a également partagé des conseils sur l’atténuation des attaques par pulvérisation de mots de passe ciblant les services VPN d’accès à distance (RAVPN) configurés sur les périphériques Cisco Secure Firewall.

Cisco

23 avril, 2024

Microsoft publie des correctifs Exchange pour les problèmes de mise à jour de sécurité

Microsoft a publié des mises à jour de correctifs pour résoudre plusieurs problèmes connus affectant les serveurs Exchange

après l’installation des mises à jour de sécurité de mars 2024.

Si vous avez installé l’unité d’unité de mise à jour de mars 2024 et que vous n’avez rencontré aucun problème connu résolu dans la mise à jour facultative et que vous n’avez pas besoin des nouvelles fonctionnalités, vous pouvez attendre la prochaine unité d’unité d’utilisateur Exchange Server, qui inclura également ces correctifs.

Recommandations COMPUTERLAND

« L’unité d’unité d’urgence d’avril 2024 inclut les mêmes mises à jour de sécurité que l’unité d’unité d’unité de mars 2024, tout en résolvant les problèmes connus de l’unité d’unité d’unité de mars 2024 », a expliqué l’équipe d’échange.

« Si vous n’avez pas installé l’unité d’unité d’urgence de mars 2024, vous pouvez installer directement l’unité

d’unité d’avril 2024 et ignorer l’unité d’unité d’urgence de mars 2024. »

Avec les correctifs de ce mois-ci, Redmond a résolu un problème connu qui empêchait les domaines de téléchargement de fonctionner comme prévu dans certains Microsoft Outlook. Cela entraînait l’affichage des images en ligne sur Outlook sur le Web (OWA) et le téléchargement des pièces jointes à l’aide du client OWA.

Microsoft Original Alerte

22 avril, 2024

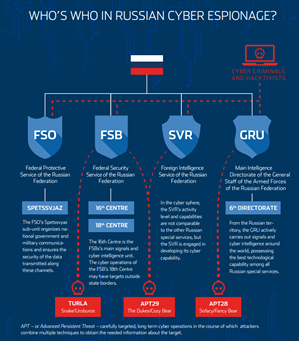

Microsoft : les pirates d’APT28 exploitent une faille de Windows signalée par la NSA

Microsoft avertit que le groupe de menace russe APT28 exploite une vulnérabilité de

Windows Print Spouleur pour élever les privilèges et voler des informations d’identification et des données à l’aide d’un outil de piratage jusqu’alors inconnu appelé GooseEgg.

APT28 utilise cet outil pour exploiter la vulnérabilité

CVE-2022-38028 « depuis au moins juin 2020 et peut-être dès avril 2019 ».

Redmond a corrigé la vulnérabilité signalée par la National Security Agency des États-Unis lors du Patch Tuesday

d’octobre 2022 de Microsoft, mais ne l’a pas encore étiquetée comme activement exploitée dans son avis.

Recommandations COMPUTERLAND

L'importance des mises à jour des correctifs de sécurité de Microsoft

Les mises à jour des correctifs de sécurité de Microsoft sont essentielles pour maintenir la sécurité et l'intégrité de vos systèmes informatiques. Ces correctifs sont conçus pour résoudre les vulnérabilités qui pourraient être exploitées par des cybercriminels pour accéder à vos systèmes et données.

En ne mettant pas à jour ces correctifs, vous exposez vos systèmes à des risques inutiles tels que le vol d'identité, la perte de données ou même le sabotage de votre infrastructure informatique. De plus, la non-conformité aux normes de sécurité peut entraîner des amendes et des sanctions pour votre organisation.

Comment Computerland peut aider

Computerland, en tant que fournisseur de services informatiques de premier plan, peut vous aider à gérer efficacement les mises à jour des correctifs de sécurité de Microsoft. Nous offrons une gamme de services, y compris :

- 1. Gestion des correctifs: Nous surveillons et appliquons les derniers correctifs de sécurité à vos systèmes pour vous assurer qu'ils sont toujours à jour.

- 2. Audit de sécurité: Nous effectuons des audits réguliers pour identifier les vulnérabilités potentielles et nous assurer que tous les correctifs nécessaires sont en place.

- 3. Support technique : Notre équipe d'experts est disponible pour vous aider avec toute question ou problème lié à la sécurité de vos systèmes.

En faisant appel à

Computerland, vous pouvez vous concentrer sur votre cœur de métier tout en ayant la tranquillité d'esprit que vos systèmes informatiques sont sécurisés et à jour.

Microsoft Original Alerte

Microsoft Original Alerte

9 avril, 2024

Microsoft Patch Tuesday d’avril 2024 corrige 150 failles de sécurité, 67 RCE

Le Patch Tuesday d’avril 2024 de Microsoft, qui comprend des mises à jour de sécurité pour 150 failles et soixante-sept bogues d’exécution de code à distance.

Seules trois vulnérabilités critiques ont été corrigées dans le cadre du Patch Tuesday d’aujourd’hui, mais il existe plus de soixante-sept bogues d’exécution de code à distance. Plus de la moitié des failles RCE se trouvent dans les pilotes Microsoft SQL, partageant probablement une faille commune.

Le nombre de bogues dans chaque catégorie de vulnérabilité est indiqué ci-dessous :

- 31 Vulnérabilités liées à l’élévation de privilèges

- 29 Vulnérabilités de contournement des fonctionnalités de sécurité

- 67 vulnérabilités d’exécution de code à distance

- 13 Vulnérabilités en matière de divulgation d’informations

- 7 Vulnérabilités de déni de service

- 3 Vulnérabilités d’usurpation d’identité

Le nombre total de 150 failles n’inclut pas les 5 failles Microsoft Edge corrigées le 4 avril et les 2 failles Mariner. Mariner est une distribution Linux open-source développée par Microsoft pour ses services Microsoft Azure.

Pour en savoir plus sur les mises à jour non liées à la sécurité publiées aujourd’hui, vous pouvez consulter nos articles dédiés à la nouvelle mise à jour cumulative de Windows 10 KB5036892 et à la mise à jour KB5036892 de Windows 10.

Le Patch Tuesday de ce mois-ci a corrigé deux vulnérabilités zero-day activement exploitées dans des attaques de logiciels malveillants.

Microsoft n’a d’abord pas marqué les zero-days comme activement exploités, mais Sophos et Trend Micro ont partagé des informations sur la façon dont ils ont été activement exploités dans les attaques.

CVE-2024-26234 - Vulnérabilité d’usurpation de pilote proxy

Sophos a indiqué que cette CVE est attribuée à un pilote malveillant signé avec un certificat Microsoft Hardware Publisher valide.

Le pilote a été utilisé pour déployer une porte dérobée précédemment divulguée par Stairwell.

Le chef d’équipe, Christopher Budd, a déclaré à BleepingComputer que les pilotes précédents avaient signalé à Microsoft qu’ils n’avaient pas reçu de CVE, mais qu’un avis avait été émis.

On ne sait pas pourquoi une CVE a été publiée aujourd’hui pour ce pilote, à moins que ce ne soit parce qu’un certificat Microsoft Hardware Publisher valide l’a signé.

CVE-2024-29988 - Vulnérabilité de contournement de la fonctionnalité de sécurité d’invite SmartScreen

CVE-2024-29988 est un contournement de correctif pour la faille CVE-2024-21412 (également un contournement de correctif pour CVE-2023-36025), qui permet aux pièces jointes de contourner les invites Microsoft Defender Smartscreen lors de l’ouverture du fichier.

Cela a été utilisé par le groupe de piratage Water Hydra, motivé par l’argent, pour cibler les forums de trading forex et les canaux Telegram de trading d’actions dans des attaques de spearphishing qui ont déployé le cheval de Troie d’accès à distance (RAT) DarkMe.

Recommandations COMPUTERLAND

L'importance des mises à jour des correctifs de sécurité de Microsoft

Les mises à jour des correctifs de sécurité de Microsoft sont essentielles pour maintenir la sécurité et l'intégrité de vos systèmes informatiques. Ces correctifs sont conçus pour résoudre les vulnérabilités qui pourraient être exploitées par des cybercriminels pour accéder à vos systèmes et données.

En ne mettant pas à jour ces correctifs, vous exposez vos systèmes à des risques inutiles tels que le vol d'identité, la perte de données ou même le sabotage de votre infrastructure informatique. De plus, la non-conformité aux normes de sécurité peut entraîner des amendes et des sanctions pour votre organisation.

Comment Computerland peut aider

Computerland, en tant que fournisseur de services informatiques de premier plan, peut vous aider à gérer efficacement les mises à jour des correctifs de sécurité de Microsoft. Nous offrons une gamme de services, y compris :

- 1. Gestion des correctifs: Nous surveillons et appliquons les derniers correctifs de sécurité à vos systèmes pour vous assurer qu'ils sont toujours à jour.

- 2. Audit de sécurité: Nous effectuons des audits réguliers pour identifier les vulnérabilités potentielles et nous assurer que tous les correctifs nécessaires sont en place.

- 3. Support technique : Notre équipe d'experts est disponible pour vous aider avec toute question ou problème lié à la sécurité de vos systèmes.

En faisant appel à

Computerland, vous pouvez vous concentrer sur votre cœur de métier tout en ayant la tranquillité d'esprit que vos systèmes informatiques sont sécurisés et à jour.

Microsoft Original Alerte

12 février, 2024

Alerte de la communauté : Campagne malveillante en cours ayant un impact sur les environnements cloud Azure

Aperçu de la Campagne

- Détection en Novembre 2023 : Proofpoint a identifié une campagne intégrant du phishing de credentials et la prise de contrôle de comptes cloud (ATO). Les acteurs de la menace ciblent les utilisateurs avec des leurres de phishing personnalisés via des documents partagés, redirigeant vers des pages de phishing malveillantes.

- Cibles Variées : Les attaques visent un large éventail de postes dans différentes organisations, affectant des centaines d'utilisateurs à l'échelle mondiale, y compris des directeurs de vente, des gestionnaires de comptes, des gestionnaires financiers, et des cadres supérieurs.

Techniques et Comportements

- Indicateurs de Compromission (IOCs) : Utilisation d'un agent utilisateur Linux spécifique par les attaquants pour accéder à des applications Microsoft365, manipulation de l'authentification multi-facteurs (MFA), exfiltration de données, phishing interne et externe, fraude financière, et création de règles de boîte de réception pour l'obfuscation.

Risques Post-Compromission

- Manipulation de MFA : Les attaquants enregistrent leurs propres méthodes MFA pour maintenir un accès persistant.

- Exfiltration de Données : Accès et téléchargement de fichiers sensibles.

- Phishing et Fraude Financière : Utilisation de l'accès aux boîtes de réception pour mouvement latéral et ciblage de comptes spécifiques, ainsi que pour commettre des fraudes financières.

Infrastructure Opérationnelle

- Utilisation de Proxies : Les attaquants emploient des services proxy pour masquer leur localisation réelle et contourner les politiques de géo-fencing.

- Sources Potentielles : Des indices suggèrent une possible implication d'acteurs basés en Russie et au Nigeria.

Recommandations COMPUTERLAND

Recommandations

-

Surveillance et Mitigation : Surveiller l'agent utilisateur spécifique et les domaines sources, changer immédiatement les credentials des utilisateurs compromis, et identifier les tentatives de prise de contrôle de compte (ATO).

-

Détection et Réponse : Identifier les vecteurs de menace initiaux et employer des politiques d'auto-réparation pour réduire le temps de présence des attaquants.

Proofpoint Alerte

12 février, 2024

New Fortinet RCE bug is actively exploited, CISA confirms

La Cybersecurity and Infrastructure Security Agency (CISA) a confirmé aujourd'hui que des attaquants exploitent activement une faille critique d'exécution de code à distance (RCE) corrigée par Fortinet jeudi. La vulnérabilité (CVE-2024-21762) est due à une faiblesse d'écriture hors limites dans le système d'exploitation FortiOS, qui peut permettre à des attaquants non authentifiés d'exécuter du code arbitraire à distance en utilisant des requêtes HTTP malveillantes.

Fortiguard

Fortiguard

Les administrateurs qui ne peuvent pas déployer immédiatement les mises à jour de sécurité pour corriger les appareils vulnérables peuvent supprimer le vecteur d'attaque en désactivant le VPN SSL sur l'appareil.

L'annonce de la CISA intervient un jour après que Fortinet a publié un avis de sécurité indiquant que la faille était "potentiellement exploitée dans le monde réel".

Bien que l'entreprise n'ait pas encore partagé plus de détails concernant le potentiel CVE-2022-48618, la CISA a ajouté la vulnérabilité à son Catalogue des Vulnérabilités Exploitées Connues, avertissant que de telles failles sont "des vecteurs d'attaque fréquents pour les acteurs malveillants de cyber" et posent "des risques significatifs pour l'entreprise fédérale".

L'agence de cybersécurité a également ordonné aux agences fédérales américaines de sécuriser les appareils FortiOS contre ce bogue de sécurité dans les sept jours, soit d'ici le 16 février, conformément à la directive opérationnelle contraignante (BOD 22-01) émise en novembre 2021.

Fortinet a également corrigé deux autres vulnérabilités critiques RCE (CVE-2024-23108 et CVE-2024-23109) dans sa solution FortiSIEM cette semaine. Initialement, l'entreprise a nié que les CVE étaient réels et a affirmé qu'ils étaient des doublons d'une faille similaire (CVE-2023-34992) corrigée en octobre. Cependant, le processus de divulgation de Fortinet a été très confus, l'entreprise ayant d'abord nié la réalité des CVE et affirmé qu'ils avaient été générés par erreur en tant que doublons d'une faille similaire (CVE-2023-34992) corrigée en octobre.

Les vulnérabilités ont été découvertes et signalées par l'expert en vulnérabilités de Horizon3, Zach Hanley, l'entreprise admettant finalement que les deux CVE étaient des variantes du bogue CVE-2023-34992 original.

Recommandations COMPUTERLAND

Il est fortement conseillé de sécuriser tous les appareils Fortinet dès que possible, car les failles de Fortinet (souvent en tant que zero-days) sont couramment ciblées pour pénétrer dans les réseaux d'entreprises lors de campagnes d'espionnage cybernétique et d'attaques de ransomware.

Par exemple, Fortinet a indiqué mercredi que le groupe de hackers chinois Volt Typhoon avait utilisé deux failles SSL VPN FortiOS (CVE-2022-42475 et CVE-2023-27997) dans des attaques où ils ont déployé le malware personnalisé Coathanger.

Coathanger est un cheval de Troie d'accès à distance (RAT) qui cible les appareils de sécurité réseau Fortigate et a été récemment utilisé pour infiltrer un réseau militaire du Ministère de la Défense néerlandais.

Fortinet Originale Alerte

7 février, 2024

QNAP publie deux douzaines de correctifs

QNAP Systems, basé à Taïwan, a publié des correctifs pour 24 vulnérabilités affectant divers produits, dont deux failles de haute gravité permettant l’exécution de commandes. Le duo (CVE-2023-45025 et CVE-2023-39297) a un impact sur les versions QTS, QuTS hero et QuTScloud.

Une faille permet RCE sans authentification, tandis qu’une autre nécessite une authentification.

De plus, QNAP a résolu les vulnérabilités CVE-2023-47567 et CVE-2023-47568, qui nécessitaient toutes deux une authentification de l’administrateur pour l’exploitation et affectaient les produits susmentionnés.

Recommandations COMPUTERLAND

Recommandation

Pour sécuriser votre appareil, nous vous recommandons de mettre régulièrement à jour votre système vers la dernière version pour bénéficier des correctifs de vulnérabilité.

Vous pouvez vérifier l’état du support produit pour voir les dernières mises à jour disponibles pour votre modèle de NAS.

Mise à jour de QTS ou QuTS hero

-

Connectez-vous à QTS ou QuTS hero en tant qu’administrateur.

-

Accédez au Panneau de configuration > Mise à jour du micrologiciel du système >.

-

Sous Live Update (Mise à jour en direct), cliquez sur Rechercher la mise à jour.

Le système télécharge et installe la dernière mise à jour disponible.

Note : Vous pouvez également télécharger la mise à jour sur le site Web de QNAP. Atteindre Soutien >Centre de téléchargement , puis effectuez une mise à jour manuelle pour votre appareil spécifique.

Mettre à jour vos versions de QNAP !!!

Security Advisories | QNAP

QNAP Originale Alerte

3 février, 2024

AnyDesk affirme que des pirates informatiques ont pénétré dans ses serveurs de production et réinitialisé les mots de passe

Les violations de sécurité impliquant des outils d'accès à distance comme AnyDesk sont devenues une préoccupation majeure dans le paysage de la cybersécurité. Ces outils, conçus pour faciliter l'accès et le contrôle à distance des systèmes informatiques, peuvent devenir des vecteurs d'attaque si des cybercriminels parviennent à les exploiter. Voici un résumé général des problématiques et des recommandations de sécurité liées à l'utilisation de logiciels d'accès à distance, inspirées des incidents et des meilleures pratiques de l'industrie.

AnyDesk Breach: Navigating the Storm of Remote Access Security

AnyDesk Breach: Navigating the Storm of Remote Access Security

Problématiques de sécurité avec AnyDesk et outils similaires

-

Accès non autorisé : Les attaquants peuvent utiliser des techniques de phishing ou d'ingénierie sociale pour obtenir les identifiants d'accès à distance, leur permettant de contrôler un système à l'insu de l'utilisateur.

-

Faiblesses des mots de passe : Des mots de passe faibles ou réutilisés peuvent être facilement devinés ou obtenus via des attaques par force brute.

-

Manque de sensibilisation des utilisateurs : Les utilisateurs peuvent ne pas être conscients des risques de sécurité associés à l'octroi d'un accès à distance à leur système.

-

Failles de sécurité dans le logiciel : Comme tout logiciel, les outils d'accès à distance peuvent contenir des vulnérabilités que les développeurs doivent régulièrement corriger.

Recommandations COMPUTERLAND

Recommandations pour sécuriser l'accès à distance

-

Utiliser l'authentification à deux facteurs (2FA) : L'activation de la 2FA ajoute une couche de sécurité supplémentaire, rendant plus difficile pour un attaquant d'accéder au système même s'il obtient le mot de passe.

-

Mettre en place des politiques de mots de passe forts : Encourager l'utilisation de mots de passe longs, uniques et complexes.

-

Former les utilisateurs : Sensibiliser les utilisateurs aux risques de sécurité et aux bonnes pratiques, comme la reconnaissance des tentatives de phishing.

-

Mettre à jour régulièrement le logiciel : Appliquer les mises à jour de sécurité dès qu'elles sont disponibles pour corriger les vulnérabilités connues.

-

Surveiller les activités d'accès à distance : Utiliser des outils de surveillance pour détecter et alerter sur les comportements anormaux ou non autorisés.

-

Restreindre l'accès : Limiter les droits d'accès à distance aux seuls utilisateurs qui en ont strictement besoin, et uniquement aux ressources nécessaires.

Conclusion

La sécurité de l'accès à distance est cruciale pour protéger les ressources informatiques contre les accès non autorisés et les cyberattaques. En suivant les meilleures pratiques et en restant vigilant face aux nouvelles menaces, les organisations et les individus peuvent réduire considérablement les risques associés à l'utilisation d'outils comme AnyDesk.

Anydesk Alerte

27 octobre, 2023

L’exploit Citrix Bleed permet aux pirates de détourner des comptes NetScaler

Ce lundi, Citrix a émis un

avertissement aux administrateurs des appliances NetScaler ADC et Gateway, les exhortant à corriger la faille immédiatement, car le taux d’exploitation a commencé à augmenter.

Aujourd’hui, les chercheurs d’Assetnote ont partagé plus de détails sur la méthode d’exploitation de CVE-2023-4966 et

ont publié un exploit PoC sur GitHub pour démontrer leurs résultats et aider ceux qui souhaitent tester l’exposition.

La faille CVE-2023-4966 Citrix Bleed est une vulnérabilité liée à la mémoire tampon non authentifiée affectant Citrix NetScaler ADC et NetScaler Gateway, des périphériques réseaux utilisés pour l’équilibrage de charge, la mise en œuvre de pare-feu, la gestion du trafic, le VPN et l’authentification des utilisateurs.

Maintenant qu’un exploit CVE-2023-4966 est accessible au public, on s’attend à ce que les acteurs malveillants ciblent davantage les appareils Citrix Netscaler pour obtenir un accès initial aux réseaux d’entreprise.

Le service de surveillance des menaces Shadowserver signale des pics de tentatives d’exploitation suite à la publication du PoC d’Assetnote, de sorte que l’activité malveillante a déjà commencé.

Recommandations COMPUTERLAND

Étant donné que ces types de vulnérabilités sont couramment utilisés pour les attaques par ransomware et par vol de données, il est fortement conseillé aux administrateurs système de déployer immédiatement des correctifs pour résoudre la faille.

BleepingComputer Alerte Origniale

27 octobre, 2023

Les mises à jour de VMware vCenter Server corrigent des vulnérabilités d’écriture et de divulgation d’informations hors limites (CVE-2023-34048, CVE-2023-34056)

Le bulletin de sécurité VMSA-2023-0023 de VMware a été publié le 25 octobre 2023, concernant des vulnérabilités dans VMware vCenter Server et VMware Cloud Foundation.

Il mentionne une vulnérabilité d'écriture hors limites (CVE-2023-34048) et une divulgation partielle d'informations (CVE-2023-34056). La première a un score

CVSSv3 de 9.8 et peut permettre une exécution de code à distance, tandis que la seconde a un score de 4.3 et peut permettre l'accès à des données non autorisées.

La vulnérabilité (CVE-2023-34048) a été signalée par Grigory Dorodnov de Trend Micro’s Zero Day Initiative et est due à une faiblesse d’écriture hors limites dans l’implémentation du protocole DCE/RPC de vCenter.

Description

vCenter Server contient une vulnérabilité d’écriture hors limites dans l’implémentation du protocole DCERPC. VMware a évalué la gravité de ce problème comme étant dans la plage de gravité critique avec un score de base CVSSv3 maximal de 9,8.

Recommandations COMPUTERLAND

Les risques associés incluent l'exécution de code à distance et l'accès non autorisé à des données par des acteurs malveillants.

Pour se protéger, il est recommandé d'appliquer les mises à jour fournies par VMware pour les produits affectés, comme indiqué dans l'avis de sécurité. Aucun contournement en produit n'a été trouvé viable, donc la mise à jour est essentielle pour la mitigation des risques

Des correctifs sont disponibles pour résoudre ces problèmes

1.

VMWare Alerte Originale

10 octobre, 2023

)

Vulnérabilité critique dans Citrix Gateway et Citrix ADC

Nous vous contactons aujourd'hui avec une information cruciale concernant la sécurité de vos systèmes NetScaler ADC et NetScaler Gateway de Citrix. De récentes vulnérabilités ont été découvertes et documentées sous les identifiants CVE-2023-4966 et CVE-2023-4967, présentant des niveaux de risque élevés avec des scores de 9.4 et 8.2 respectivement sur l'échelle CVSS (Common Vulnerability Scoring System).

Résumé des Vulnérabilités

- CVE-2023-4966 : Cette vulnérabilité a reçu un score de 9.4, indiquant un niveau de menace critique. Les attaquants pourraient exploiter cette faille pour compromettre la sécurité de votre système sans nécessiter d'authentification.

- CVE-2023-4967 : Avec un score de 8.2, cette vulnérabilité est également grave et pourrait permettre à des acteurs malveillants de perturber l'intégrité et la disponibilité de vos services.

Impact Potentiel

L'exploitation réussie de ces vulnérabilités pourrait permettre à un attaquant non authentifié d'exécuter du code arbitraire, compromettant ainsi la confidentialité, l'intégrité et la disponibilité de vos systèmes et données.

Recommandations COMPUTERLAND

Mesures Recommandées

Nous vous exhortons à prendre les mesures suivantes immédiatement :

- Mise à Jour : Mettez à jour vos systèmes vers les versions sécurisées fournies par Citrix.

- Audit de Sécurité : Vérifiez vos journaux et systèmes pour toute activité suspecte ou non autorisée.

Support et Assistance

Nous comprenons que la mise à jour et la sécurisation de vos systèmes peuvent être complexes et nous sommes ici pour vous aider. Si vous avez besoin d'une assistance ou de plus amples informations n'hésitez pas à nous contacter dès que possible via l’adresse

service.delivery.management.team@computerland.be

Ressources Supplémentaires

Pour plus d'informations sur ces vulnérabilités et les mesures de mitigation, veuillez consulter le bulletin de sécurité officiel de Citrix :

Lien vers le Bulletin.

Engagement envers la Sécurité

Votre sécurité est notre priorité absolue et nous nous engageons à vous fournir les informations et le support nécessaires pour naviguer à travers ces défis de sécurité. Nous vous remercions pour votre vigilance et votre coopération continues.

Nous vous remercions de votre attention immédiate à ce sujet critique.

Cordialement

L'équipe sécurité (Joël Di Prima)

Citrix Originale Alerte

9 septembre, 2023

Vulnérabilité Zero-Day de Cisco VPN

Résumé

Cisco a émis un avertissement concernant une vulnérabilité zero-day (CVE-2023-20269) dans ses produits Cisco Adaptive Security Appliance (ASA) et Cisco Firepower Threat Defense (FTD).

Cette vulnérabilité est activement exploitée par des groupes de ransomware pour obtenir un accès initial aux réseaux d'entreprise.

Détails de la Vulnérabilité

-

Impact: La vulnérabilité affecte la fonction VPN de Cisco ASA et Cisco FTD.

-

Exploitation: Elle permet aux attaquants non autorisés de mener des attaques par force brute contre des comptes existants.

-

Conséquences: Une fois l'accès obtenu, les attaquants peuvent établir une session VPN SSL sans client, ce qui peut avoir diverses répercussions selon la configuration du réseau de la victime.

Acteurs de Menace

Akira Ransomware Gang:

-

Activités: Le gang de ransomware Akira a été identifié comme exploitant activement des vulnérabilités dans les dispositifs VPN de Cisco pour obtenir un accès aux réseaux d'entreprise.

-

Méthodes: Ils ont été signalés pour avoir compromis les réseaux d'entreprise principalement via ces dispositifs VPN, suggérant une possible exploitation d'une vulnérabilité inconnue.

Source: BleepingComputer

LockBit Ransomware Gang:

-

Historique: LockBit est apparu pour la première fois en 2020 et fonctionne selon un modèle de ransomware-as-a-service, où les affiliés utilisent le ransomware déjà développé pour exécuter des attaques. LockBit a été l'un des groupes de ransomware les plus prolifiques.

-

Activités Récents: Une nouvelle version de leur ransomware, LockBit 3.0 (également connu sous le nom de LockBit Black), a été lancée en juin 2022. Cependant, le code source de cette version a été volé et partagé en ligne en septembre de la même année.

-

Conséquences du Vol de Code: D'autres gangs de ransomware utilisent maintenant ce code volé pour créer leurs propres versions personnalisées du ransomware. Certains de ces variants ne font référence à LockBit d'aucune manière dans leurs notes de rançon, suggérant qu'ils sont l'œuvre d'acteurs autres que le groupe LockBit original.

Source: SC Magazine et SiliconANGLE

Ces deux gangs ont des méthodes et des antécédents différents, mais ils ont tous deux étés impliqués dans des activités malveillantes liées au ransomware et à l'exploitation de vulnérabilités.

Recommandations COMPUTERLAND

Mesures de Contournement Suggérées

-

Utilisation de politiques d'accès dynamiques (DAP) pour arrêter les tunnels VPN.

-

Mise en œuvre de restrictions dans la base de données utilisateur LOCAL.

-

Utilisation de l'authentification multi-facteurs (MFA) pour atténuer les risques.

Pour aider les clients à déterminer leur exposition aux vulnérabilités des logiciels Cisco ASA, FMC, FTD et FXOS, Cisco fournit le vérificateur de logiciels Cisco. Cet outil identifie tous les avis de sécurité Cisco qui ont un impact sur une version logicielle spécifique et la version la plus ancienne qui corrige les vulnérabilités décrites dans chaque avis (« Première correction »). Le cas échéant, l’outil renvoie également la version la plus ancienne qui corrige toutes les vulnérabilités décrites dans tous les avis identifiés par le vérificateur de logiciels (« Première correction combinée »).

Pour utiliser l’outil, accédez à la page Cisco Software Checker et suivez les instructions. Vous pouvez également utiliser le formulaire suivant pour rechercher des vulnérabilités qui affectent une version logicielle spécifique. Pour utiliser le formulaire, procédez comme suit :

- Choisissez les avis que l’outil recherchera : tous les avis, uniquement les avis ayant une cote d’impact critique ou élevé (SIR), ou uniquement cet avis.

- Choisissez le logiciel approprié.

- Choisissez la plate-forme appropriée.

-

- Entrez un numéro de version, par exemple, 2.9.1.158 pour les appliances de sécurité Cisco Firepower série 4100 ou 9.16.2.11 pour le logiciel Cisco ASA.

- Cliquez sur Vérifier.

Et suivre les recommandations mentionné dans l'article de Cisco

Cisco

22 août, 2023

Vulnérabilité critique récemment identifiée par Microsoft sous la référence CVE-2023-36874

Cher client,

Nous souhaitons vous informer d'une vulnérabilité critique récemment identifiée par Microsoft sous la référence CVE-2023-36874. Cette vulnérabilité touche le composant Windows Error Reporting (WER) et pose un risque important pour les systèmes qui n'ont pas été patchés. Vu son exploitation accrue par des acteurs malveillants, il est important de s'assurer que vos postes de travail sont à jour.

Originalement, en raison d'une défaillance dans le service Rapport d'erreurs Windows (WER), un attaquant local et authentifié, disposant des autorisations nécessaires pour créer des dossiers et enregistrer des données de performance sur le système, pourrait potentiellement augmenter ses privilèges. Maintenant vu l'exploitation public possible à distance rend les systèmes plus vulnérables.

Voici les détails essentiels de cette vulnérabilité :

Une preuve de concept (PoC) est disponible : Un PoC rédigé en langage C++ a été rendu public sur GitHub. Ce PoC illustre l'exploitation de la vulnérabilité. Toutefois, il est crucial de comprendre que, bien qu'il ait été créé à des fins éducatives, des individus malveillants pourraient l'utiliser à des fins préjudiciables.

- Source : GitHub - d0rb/CVE-2023-36874: CVE-2023-36874 PoC

- Description : Le PoC exploite la vulnérabilité en interagissant avec le composant WER, en chargeant un rapport spécifique et en soumettant ce rapport pour déclencher l'exploitation de la vulnérabilité.

Voir le tableau de bord pour une répartition plus détaillée : https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les "Mises à jour de sécurité de Juillet et d'Août 2023"

Recommandations COMPUTERLAND

Nous vous recommandons vivement d'adopter les mises à jour publiées en juillet afin de remédier à cette vulnérabilité sur l'ensemble de vos postes de travail et ainsi que les mises à jour d'Aout.

(Le patch concerné se trouve dans la source Microsoft mentionnée ci-dessous).

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Pour mettre à jour suivez ces instructions : Ouvrez les Paramètres > Mise à jour et sécurité > Windows Update. Cliquez sur le bouton Rechercher les mises à jour.

N.B: Si vous n'avez pas de solution pour le patch management, nous serions heureux de vous aider à le mettre en place via nos ingénieurs et nos SDM (Service delivery manager) sont à votre service. N'hésitez pas à nous contacter à l’adresse service.delivery.management.team@computerland.be.

Microsoft Original Alerte

9 août, 2023

Patch Tuesday d'août 2023 de Microsoft

Résumé :

-

Microsoft a publié des mises à jour de sécurité pour 87 vulnérabilités, dont deux exploitées activement et vingt-trois vulnérabilités d'exécution de code à distance (RCE).

-

Sur les 23 bugs RCE corrigés, seulement six ont été classés comme "Critiques" par Microsoft.

Répartition des vulnérabilités :

-

Elevation of Privilege : 18 vulnérabilités

-

Security Feature Bypass : 3 vulnérabilités

-

Remote Code Execution (RCE) : 23 vulnérabilités

-

Information Disclosure : 10 vulnérabilités

-

Denial of Service (DoS) : 8 vulnérabilités

-

Spoofing : 12 vulnérabilités

Il est à noter que ces chiffres ne comprennent pas les douze vulnérabilités de Microsoft Edge (Chromium) corrigées plus tôt ce mois-ci.

Deux vulnérabilités activement exploitées :

-

ADV230003 - Microsoft Office Defense in Depth Update (divulguée publiquement) :

-

Microsoft a publié une mise à jour "Defense in Depth" pour Office afin de corriger un contournement de patch de la vulnérabilité RCE précédemment atténuée et activement exploitée, CVE-2023-36884.

-

Cette faille permettait aux acteurs de menaces de créer des documents Microsoft Office spécialement conçus pour contourner la fonction de sécurité "Mark of the Web (MoTW)", permettant d'ouvrir des fichiers sans afficher d'avertissement de sécurité et d'exécuter du code à distance.

-

La vulnérabilité a été activement exploitée par le groupe de hackers RomCom, précédemment connu pour déployer le ransomware Industrial Spy. Cette opération de ransomware a depuis été rebaptisée "Underground".

-

La faille a été découverte par Paul Rascagneres et Tom Lancaster de Volexity.

-

CVE-2023-38180 - .NET et Visual Studio Denial of Service Vulnerability :

-

Microsoft a corrigé une vulnérabilité activement exploitée pouvant provoquer une attaque DoS sur les applications .NET et Visual Studio.

-

Microsoft n'a pas partagé de détails supplémentaires sur la manière dont cette faille a été utilisée dans les attaques et n'a pas divulgué qui a découvert la vulnérabilité.

Recommandations COMPUTERLAND

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Voir le tableau de bord pour une répartition plus détaillée :

https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les "Mises à jour de sécurité d'Août 2023"

Autre source importante:

Microsoft August 2023 Patch Tuesday - SANS Internet Storm Center

Microsoft Original Alerte

3 août, 2023

Midnight Blizzard mène une ingénierie sociale ciblée sur Microsoft Teams

Chers clients,

Nous souhaitons vous informer d'une menace critique connue sous le nom de "Midnight Blizzard" qui cible spécifiquement les utilisateurs de Microsoft Teams. Cette attaque est menée par le Service de renseignement étranger de la Fédération de Russie (SVR) et vise principalement les gouvernements, les entités diplomatiques, les ONG et les fournisseurs de services informatiques.

Résumé de l'Attaque:

- Méthode: L'attaque commence par des messages de phishing envoyés via Microsoft Teams, se faisant passer pour des équipes de support technique ou de sécurité.

- Objectif: Les attaquants tentent d'obtenir l'approbation des utilisateurs pour les invites d'authentification multifactorielle (MFA), leur permettant d'accéder aux comptes Microsoft 365.

- Impact: Une fois l'accès obtenu, les attaquants peuvent voler des informations, créer, modifier et supprimer des publicités, et même accéder à des informations financières.

Recommandations COMPUTERLAND

Mesures de Protection:

- Éduquer les utilisateurs sur les attaques de phishing et de vol d'informations d'identification.

- Déployer des méthodes d'authentification résistantes au phishing.

- Spécifier les organisations Microsoft 365 de confiance pour définir les domaines externes autorisés ou bloqués comme les domaines malicieux mentioner dans le rapport de Microsoft dans votre External access - Microsoft Teams admin center .

- identityVerification.onmicrosoft.com

- msftprotection.onmicrosoft.com

- accountsVerification.onmicrosoft.com

- azuresecuritycenter.onmicrosoft.com

- teamsprotection.onmicrosoft.com

- Mettre en œuvre le contrôle d'accès conditionnel dans Microsoft Defender pour les applications Cloud.

Nous vous encourageons à prendre ces mesures de protection au sérieux et à rester vigilants face à cette menace. Notre équipe sécurité est à votre disposition pour toute assistance ou information supplémentaire.

Microsoft Original Alerte

19 juillet, 2023

Nouvelle faille critique Citrix ADC et Gateway exploitée en tant que zero-day

Citrix alerte aujourd’hui ses clients d’une vulnérabilité de gravité critique (CVE-2023-3519) dans NetScaler ADC et NetScaler Gateway qui a déjà des exploits dans la nature, et « recommande vivement » d’installer des versions mises à jour sans délai.

Le problème de sécurité peut être le même que celui annoncé plus tôt ce mois-ci sur un forum de pirates informatiques comme une vulnérabilité zero-day.

Patch obligatoire

Anciennement Citrix ADC et Citrix Gateway, les deux produits NetScaler ont reçu de nouvelles versions aujourd’hui pour atténuer un ensemble de trois vulnérabilités.

Le plus grave d’entre eux a reçu une note de 9,8 sur 10 et il est suivi comme CVE-2023-3519. Un attaquant peut l’exploiter pour exécuter du code à distance sans authentification.

Pour que les pirates puissent tirer parti du problème de sécurité dans les attaques, l’appliance vulnérable doit être configurée comme une passerelle (serveur virtuel VPN, proxy ICA, CVPN, proxy RDP) ou comme un serveur virtuel d’authentification (le serveur dit AAA).

Recommandations COMPUTERLAND

Dans un bulletin de sécurité publié aujourd’hui, Citrix indique que « des exploits de CVE-2023-3519 sur des appliances non atténuées ont été observés » et conseille vivement à ses clients de passer à une version mise à jour qui résout le problème :

-

NetScaler ADC et NetScaler Gateway versions 13.1-49.13 et ultérieures

-

NetScaler ADC et NetScaler Gateway versions 13.0-91.13 et ultérieures de la version 13.0

-

NetScaler ADC 13.1-FIPS 13.1-37.159 et versions ultérieures de 13.1-FIPS

-

NetScaler ADC 12.1-FIPS 12.1-65.36 et versions ultérieures de 12.1-FIPS

-

NetScaler ADC 12.1-NDcPP 12.1-65.36 et versions ultérieures de 12.1-NDcPP

La société note que NetScaler ADC et NetScaler Gateway version 12.1 ont atteint le stade de fin de vie et que les clients doivent passer à une variante plus récente du produit.

Dans le contexte actuel, il est crucial pour les organisations utilisant les appliances NetScaler ADC et Gateway de Citrix de mettre à jour leurs systèmes le plus rapidement possible afin de minimiser les risques d'exploitation de ces failles.

Citrix Originale Alerte

12 juillet, 2023

Microsoft Patch Tuesday July 2023

Le correctif Microsoft d’aujourd’hui corrige 132 vulnérabilités. Neuf des vulnérabilités sont classées comme critiques, et 6 d’entre elles sont répertoriées comme exploitées auparavant dans la nature.

En particulier, CVE-2023-36884 inclut une vulnérabilité d’exécution de code à distance via des documents Microsoft Word et a été liée à l’acteur de menace Storm-0978. Microsoft Threat Intelligence a une entrée de blog qui traite de cette situation. Prenez note des mesures d’atténuation recommandées, car les mises à jour seront probablement publiées hors cycle pour celui-ci.

D’autres vulnérabilités exploitées incluent :

CVE-2023-35311 est un contournement de la fonctionnalité de sécurité de Microsoft Outlook qui était exploité dans la nature et qui fonctionnait dans le volet de visualisation et contourne l’avertissement de sécurité.

CVE-2023-32046 est une vulnérabilité d’élévation de privilèges activement exploitée dans Windows MSHTML qui pourrait être exploitée en ouvrant un fichier spécialement conçu dans un courrier électronique ou un site Web malveillant.

CVE-2023-32049 est une vulnérabilité de contournement de fonctionnalité de sécurité avec Windows SmartScreen qui était exploitée pour empêcher l’invite Ouvrir un fichier - Avertissement de sécurité lors du téléchargement/ouverture de fichiers à partir d’Internet.

CVE-2023-36874 est une faille d’escalade de privilèges activement exploitée qui pourrait permettre aux acteurs de la menace d’obtenir des privilèges d’administrateur local. Les attaquants devraient disposer d’un accès local à la machine ciblée et l’utilisateur devrait pouvoir créer des traces de dossiers et de performances pour exploiter pleinement cette vulnérabilité.

Microsoft a également publié un avis à fort impact (ADV230001) selon lequel les attaquants abusaient des pilotes certifiés par le programme Windows Hardware Developer Program (MWHDP) de Microsoft en tant qu’activité de post-exploitation. Les comptes de développeurs impliqués ont été suspectés, et Microsoft a pris des mesures pour ne plus faire confiance aux pilotes qui n’étaient pas correctement certifiés.

Recommandations COMPUTERLAND

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Voir le tableau de bord pour une répartition plus détaillée :

https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les "Mises à jour de sécurité de Juillet 2023"

Microsoft Original Alerte

11 juillet, 2023

Fortinet met en garde contre une faille RCE critique dans les appareils FortiOS, FortiProxy

Fortinet a révélé une faille de gravité critique affectant FortiOS et FortiProxy, permettant à un attaquant distant d’exécuter du code arbitrairement sur des appareils vulnérables.

La faille, découverte par la société de cybersécurité Watchtower, est suivie comme CVE-2023-33308 et a reçu une note CVSS v3 de 9,8 sur 10,0, la qualifiant de « critique ».

« Une vulnérabilité de débordement basée sur la pile [CWE-124] dans FortiOS et FortiProxy peut permettre à un attaquant distant d’exécuter du code ou une commande arbitraire via des paquets conçus atteignant des politiques de proxy ou des stratégies de pare-feu avec le mode proxy parallèlement à l’inspection approfondie des paquets SSL », prévient Fortinet dans un nouvel avis.

Recommandations COMPUTERLAND

En raison de la nature critique de la vulnérabilité,

nous vous recommandons fortement de mettre à niveau votre firmware FortiOS vers la dernière version.

La faille impacte les versions suivantes de FortiOS :

-

FortiOS version 7.2.0 à 7.2.3

-

FortiOS version 7.0.0 à 7.0.10

-

FortiProxy versions 7.2.0 à 7.2.2

-

FortiProxy versions 7.0.0 à 7.0.9

Fortinet a précisé que le problème avait été résolu dans une version précédente sans avis correspondant, de sorte qu’il n’avait pas d’impact sur la dernière branche de version, FortiOS 7.4.

Des correctifs pour CVE-2023-33308 ont été fournis dans les versions suivantes :

-

FortiOS version 7.2.4 ou supérieure

-

FortiOS version 7.0.11 ou supérieure

-

FortiProxy version 7.2.3 ou supérieure

-

FortiProxy version 7.0.10 ou supérieure

L’avis Fortinet a précisé que les produits FortiOS des branches de version 6.0, 6.2, 6.4, 2.x et 1.x ne sont pas affectés par CVE-2023-33308.

Fortinet Originale Alerte

14 juin, 2023

Microsoft Patch Tuesday Juin 2023

Aujourd’hui, c’est le mardi des correctifs de juin 2023 de Microsoft, avec des mises à jour de sécurité pour 78 failles, dont 38 vulnérabilités d’exécution de code à distance.

Alors que trente-huit bogues RCE ont été corrigés, Microsoft n’a répertorié que six failles comme « critiques », notamment les attaques par déni de service, l’exécution de code à distance et l’élévation des privilèges.

Le nombre de bogues dans chaque catégorie de vulnérabilité est répertorié ci-dessous :

-

17 Vulnérabilités d’élévation de privilèges

-

3 Vulnérabilités de contournement de la fonctionnalité de sécurité

-

32 Vulnérabilités d’exécution de code à distance

-

5 Vulnérabilités de divulgation d’informations

-

10 Vulnérabilités de déni de service

-

10 Vulnérabilités d’usurpation d’identité

-

1 Edge - Vulnérabilités Chromium

Cette liste n’inclut pas seize vulnérabilités Microsoft Edge précédemment corrigées le 2 juin 2023.

Ce Patch Tuesday ne corrige aucune vulnérabilité zero-day ou bugs activement exploités, soulageant une partie de la pression généralement ressentie par les administrateurs Windows au cours de cette journée.

Vulnérabilités Importantes

Bien qu’il n’y ait pas de vulnérabilités zero-day dans le Patch Tuesday de juin 2023, il y a quelques failles notables énumérées ci-dessous:

CVE-2023-29357 - Vulnérabilité d’élévation de privilèges dans Microsoft SharePoint Server

Microsoft a corrigé une vulnérabilité d’élévation de privilèges dans Microsoft SharePoint qui pourrait permettre aux attaquants d’assumer les privilèges d’autres utilisateurs, y compris les administrateurs.

« Un attaquant qui a eu accès à des jetons d’authentification JWT usurpés peut les utiliser pour exécuter une attaque réseau qui contourne l’authentification et leur permet d’accéder aux privilèges d’un utilisateur authentifié », peut-on lire dans l’avis de Microsoft.

Microsoft dit que Jang (Nguyễn Tiến Giang) de StarLabs SG a découvert la vulnérabilité.

CVE-2023-32031 - Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server

Microsoft a corrigé une vulnérabilité dans Microsoft Exchange qui permet l’exécution de code authentifié à distance.

« L’attaquant responsable de cette vulnérabilité pourrait cibler les comptes du serveur dans le cadre d’une exécution de code arbitraire ou distante. En tant qu’utilisateur authentifié, l’attaquant pourrait tenter de déclencher un code malveillant dans le contexte du compte du serveur via un appel réseau », peut-on lire dans l’avis de Microsoft.

Cette vulnérabilité a été découverte par Piotr Bazydlo de Trend Micro Zero Day Initiative.

Microsoft a également publié de nombreuses mises à jour Microsoft Office pour les vulnérabilités, permettant aux acteurs de la menace d’utiliser des documents Excel et OneNote malveillants pour exécuter du code à distance.

Ces vulnérabilités sont suivies comme CVE-2023-32029 (Excel), CVE-2023-33133 (Excel), CVE-2023-33137 (Excel), CVE-2023-33140 (OneNote), CVE-2023-33131 (Outlook).a publié des mises à jour de sécurité pour Cisco AnyConnect et d’autres produits.

Recommandations COMPUTERLAND

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Voir le tableau de bord pour une répartition plus détaillée :

https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les "Mises à jour de sécurité de Juin 2023"

Microsoft Original Alerte / BleepingComputer

12 juin, 2023

Fortinet corrige une faille RCE critique

Nous avons connaissance d’une vulnérabilité critique d’exécution de code (RCE) affectant la fonctionnalité VPN SSL de Fortinet. Cette vulnérabilité peut être exploitée sans informations d’identification et affecte toutes les appliances VPN SSL, même si l’authentification multifacteur est activée.

Source: Fortinet fixes critical RCE flaw in Fortigate SSL-VPN devices, patch now (bleepingcomputer.com)

Recommandations COMPUTERLAND

En raison de la nature critique de la vulnérabilité,

nous vous recommandons fortement de mettre à niveau votre firmware FortiOS vers la dernière version.

Les dernières versions du firmware sont :

6.0.17

6.2.15

6.4.13

7.0.12

7.2.5

CERT alerte officielle

31 mai, 2023

Netapp/Microsoft KB5021130 : Comment gérer les modifications du protocole Netlogon liées à CVE-2022-38023

Cher(e) client,

Je me permets de vous contacter au nom de COMPUTERLAND pour vous informer d'une situation cruciale concernant vos systèmes d'exploitation Microsoft et les modifications prévues de leurs méthodes d'authentification. Si vos systèmes NetApp ne sont pas mis à jour en conséquence, vous pourriez rencontrer des refus d'accès à vos fichiers.

Voici un aperçu du calendrier de mise à jour prévu par Microsoft :

-

Le 11 avril, une mise à jour initiale modifiera une clef de registre, supprimant ainsi la possibilité de désactiver le RPC Sealing depuis l'interface Windows. Cette mise à jour ne devrait pas avoir d'impact majeur pour le moment.

-

Le 13 juin, une mise à jour renforcée imposera à tous les clients d'utiliser le RPC Sealing. À ce stade, il sera toujours possible de forcer la non-utilisation de ce mode en modifiant une clef de registre sur tous les contrôleurs de domaine (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters\RequireSeal 0 à 1). Cela réactivera temporairement le mode compatible.

-

Le 11 juillet, une mise à jour finale supprimera la possibilité d'activer le mode compatible via la clef de registre. Tous les clients devront alors utiliser le RPC Sealing.

À noter : si vous utilisez les fonctionnalités CIFS sur vos systèmes NetApp, il est impératif de les mettre à jour avant le 13 juin. La mise à jour recommandée dépend de votre version actuelle. Certaines mises à jour ne sont pas encore disponibles mais seront lancées au cours du mois d'avril.

Recommandations COMPUTERLAND

Si vous n'avez pas mis à jour vos systèmes NetApp d'ici le 11 juillet, il reste une option non recommandée de ne pas installer la mise à jour du 11 juillet (le numéro de KB n'est pas encore connu). Cependant, la solution préférable reste de mettre à jour vos systèmes NetApp vers l'une des versions listées ci-dessus.

En cas de réplication Snapmirror entre plusieurs systèmes NetApp, il est crucial de mettre à jour toutes les appliances, même celles qui ne sont que des destinations de réplication et ne sont pas attaquées en CIFS.

Évidemment, COMPUTERLAND est prêt à vous aider dans ce processus de mise à jour. Vous pouvez contacter votre responsable commercial ou votre responsable contrat (SDM) qui répondront à vos questions et pourront établir une proposition pour l'installation des correctifs désormais disponibles.

Il est important de noter que ces actions préventives urgentes ne sont pas couvertes par votre contrat actuel et seront facturées selon le tarif en vigueur.

Enfin, sachez que COMPUTERLAND pourrait avoir à communiquer à nouveau sur ce genre de situation si des circonstances similaires se présentaient à l'avenir.

Pour toute information supplémentaire, n'hésitez pas à nous contacter à l'adresse suivante : security@computerland.be.

Nous vous remercions pour votre compréhension et restons à votre entière disposition pour vous accompagner dans cette démarche.

Bien à vous,

COMPUTERLAND

Microsoft Original Alerte

10 mai, 2023

Microsoft Patch Tuesday Mai 2023

Ce mois-ci, nous avons reçu des correctifs pour 49 vulnérabilités. Parmi ceux-ci, 6 sont critiques et 2 sont déjà exploités, selon Microsoft.

Le vecteur d’attaque est local, le CVSS est 7,8 et la gravité est Important.

-

La deuxième vulnérabilité exploitée est la vulnérabilité liée au contournement de la fonctionnalité de sécurité de démarrage sécurisé (CVE-2023-24932). Selon l’avis, pour exploiter cette vulnérabilité, un attaquant disposant d’un accès physique ou de droits d’administration sur un périphérique cible pourrait installer une stratégie de démarrage affectée.

Le CVSS pour cette vulnérabilité est 6,7 et sa gravité est Important.

-

Concernant les vulnérabilités critiques, il existe une exécution de code à distance (RCE) affectant le système de fichiers réseau Windows (CVE-2023-24941). Selon l’avis, cette vulnérabilité pourrait être exploitée sur le réseau en effectuant un appel non authentifié et spécialement conçu à un service NFS (Network File System) pour déclencher une exécution de code à distance (RCE). L’avis détaille également une procédure d’atténuation.

Le CVSS pour cette vulnérabilité est 9,8 – le plus élevé pour ce mois-ci.

-

Une deuxième vulnérabilité critique qui mérite d’être mentionnée est un RCE affectant le protocole LDAP (Lightweight Directory Access Protocol) de Windows (CVE-2023-28283). Selon l’Avis, un attaquant non authentifié qui parviendrait à exploiter cette vulnérabilité pourrait obtenir l’exécution de code via un ensemble spécialement conçu d’appels LDAP pour exécuter du code arbitraire dans le contexte du service LDAP. La complexité de l’attaque est élevée, ce qui signifie que l’exploitation réussie de cette vulnérabilité nécessite qu’un attaquant gagne une condition de course.

Le CVSS pour cette vulnérabilité est 8.1.

Voir ce tableau de bord pour une ventilation plus détaillée :  Microsoft Patch Tuesday by Morphus Labs

Microsoft Patch Tuesday by Morphus Labs

Mises à jour de sécurité de mai 2023

Recommandations COMPUTERLAND

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Voir le tableau de bord pour une répartition plus détaillée :

https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les "Mises à jour de sécurité de Mai 2023"

Microsoft Original Alerte

25 avril, 2023

Une nouvelle panne de Microsoft 365 provoque des problèmes de connectivité Exchange Online

Microsoft étudie les problèmes Microsoft 365 en cours empêchant certains clients Exchange Online d’accéder à leurs boîtes aux lettres.

« Nous avons identifié un problème affectant la connectivité Exchange Online pour les utilisateurs en Amérique du Nord et nous enquêtons davantage », a tweeté la société plus tôt.

« Vous trouverez plus de détails dans le Centre d’administration Microsoft 365 sous EX546390. »

Selon la plate-forme de surveillance des pannes Downdetector, des milliers de Microsoft 365 signalent rencontrer des problèmes de connexion au serveur et de connexion, ainsi que lors de l’accès à leurs boîtes aux lettres Outlook.

Certains clients voient des erreurs lorsqu’ils essaient de se connecter à leurs comptes, tandis que d’autres sont pris dans une boucle de connexion où ils sont invités à entrer leurs mots de passe.

Microsoft affirme que ces problèmes de connectivité Exchange Online n’affectent que les utilisateurs nord-américains.

Alors que la société a ajouté que plus d’informations sur cette panne peuvent être dans le centre d’administration Microsoft 365 sous EX546390, l’avis indique seulement que Microsoft « examine un problème potentiel » et « l’impact potentiel sur l’utilisateur final ».

Recommandations COMPUTERLAND

Microsoft

a résolu davantage de problèmes liés à Microsoft 365 empêchant certains utilisateurs de rechercher des ressources dans plusieurs services, y compris, mais sans s’y limiter, Outlook sur le Web, Exchange Online, SharePoint Online, Microsoft Teams et les clients de bureau Outlook.

Merci de votre patience.

BleepingComputer Alerte Origniale

24 avril, 2023

APC met en garde contre des failles RCE critiques non authentifiées dans le logiciel UPS

Le logiciel de surveillance en ligne Easy UPS d’APC est vulnérable à l’exécution arbitraire de code à distance non authentifiée, ce qui permet aux pirates de prendre le contrôle des appareils et, dans le pire des cas, de désactiver complètement ses fonctionnalités.

Les onduleurs (Uninterruptible Power Supply) sont essentiels pour protéger les centres de données, les batteries de serveurs et les infrastructures réseau plus petites en assurant un fonctionnement transparent en cas de fluctuations ou de pannes de courant.

APC (by Schneider Electric) est l’une des marques d’onduleurs les plus populaires. Ses produits sont largement déployés sur les marchés grand public et des entreprises, y compris les infrastructures gouvernementales, de soins de santé, industrielles, informatiques et de vente au détail.

Plus tôt ce mois-ci, le fournisseur a publié une notification de sécurité pour avertir des trois failles suivantes affectant ses produits:

-

CVE-2023-29411 : authentification manquante pour une fonction critique permettant à un attaquant de modifier les informations d’identification de l’administrateur et d’exécuter du code arbitraire sur l’interface Java RMI. (Score CVSS v3.1 : 9,8, « critique »)

-

CVE-2023-29412 : gestion incorrecte de la distinction majuscules/minuscules permettant à un attaquant d’exécuter du code arbitraire lors de la manipulation de méthodes internes via l’interface Java RMI. (Score CVSS v3.1 : 9,8, « critique »)

-

CVE-2023-29413 : authentification manquante pour une fonction critique qui pourrait conduire un attaquant non authentifié à imposer une condition de déni de service (DoS). (Score CVSS v3.1 : 7,5, « élevé »)

Recommandations COMPUTERLAND

L’action recommandée pour les utilisateurs du logiciel concerné est de mettre à niveau vers V2.5-GS-01-23036 ou version ultérieure, disponible en téléchargement ici (APC, SE).

Actuellement, la seule mesure d’atténuation pour les clients ayant un accès direct à leurs unités Easy UPS est de passer à la suite logicielle PowerChute Serial Shutdown (PCSS) sur tous les serveurs protégés par votre Easy UPS OnLine (modèles SRV, SRVL), qui assure l’arrêt série et la surveillance.

Les recommandations générales de sécurité fournies par le fournisseur incluent le placement d’appareils critiques connectés à Internet derrière des pare-feu, l’utilisation de VPN pour l’accès à distance, la mise en œuvre de contrôles d’accès physiques stricts et l’évitement de laisser les appareils en mode « Programme ».

APC by Schneider Electric

12 avril, 2023

Microsoft Avril 2023

Ce mois-ci, nous avons reçu des correctifs pour 114 vulnérabilités. Parmi celles-ci, 7 sont critiques, et 1 est déjà exploitée, selon Microsoft.

La vulnérabilité exploitée est une élévation de privilège affectant le pilote Windows Common Log File System (CVE-2023-28252). L'avis indique que la gravité de la vulnérabilité est importante, que le vecteur d'attaque est local et que la complexité de l'attaque est faible. Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir les privilèges SYSTEM. Comme cette vulnérabilité est exploitée, il est recommandé d'appliquer le correctif dès que possible. Le CVSS pour cette vulnérabilité est 7.8.

Parmi les vulnérabilités critiques, il y a une exécution de code à distance (RCE) affectant Microsoft Message Queuing (MSMQ) (CVE-2023-21554). La technologie MSMQ permet aux applications s'exécutant à des moments différents de communiquer sur des réseaux hétérogènes et des systèmes qui peuvent être temporairement hors ligne. Pour exploiter cette vulnérabilité, un attaquant doit envoyer un paquet MSMQ malveillant spécialement conçu à un serveur MSMQ. Cela pourrait entraîner l'exécution de code à distance côté serveur. Le service MSMQ, qui est un composant Windows, doit être activé pour qu'un système soit exploitable par cette vulnérabilité. Vous pouvez vérifier si un service nommé Message Queuing est en cours d'exécution et si le port TCP 1801 écoute sur la machine. Le CVSS pour cette vulnérabilité est 9.8.

Il existe également un RCE affectant le service de serveur DHCP (CVE-2023-28231). Selon l'avis, un attaquant authentifié pourrait exploiter cette vulnérabilité en tirant parti d'un appel RPC spécialement conçu vers le service DHCP. L'exploitation réussie de cette vulnérabilité nécessite qu'un attaquant accède d'abord au réseau restreint avant de lancer une attaque. Le CVSS pour cette vulnérabilité est 8.8.

Recommandations COMPUTERLAND

Notre comité de révision de NRB &Computerland pour les correctifs pour les serveurs Windows a identifié 2 vulnérabilités critiques nécessitant une atténuation urgente.

Les vulnérabilités critiques sont :

Security Update Guide - Microsoft Security Response Center (. Le CVSS pour cette vulnérabilité est 9.8.)

Security Update Guide - Microsoft Security Response Center (. Le CVSS pour cette vulnérabilité est 9.8.)

Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication de cet exploit logiciel, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques comme le mentionne Microsoft.

Microsoft Original Alerte

15 mars, 2023

Microsoft March 2023 Patch Tuesday

Vulnérabilité d’élévation de privilèges dans Microsoft Outlook

La vulnérabilité la plus pressante ce mois-ci est celle de Microsoft Outlook. CVE-2023-23397 a déjà été exploité, il est donc important de mettre à jour dès que possible. Microsoft mentionne ce qui suit à propos du processus d’exploitation :

Des attaquants externes pourraient envoyer des e-mails spécialement conçus qui provoqueraient une connexion de la victime à un emplacement UNC externe contrôlé par les attaquants. Cela enverra le hachage Net-NTLMv2 de la victime à l’attaquant qui pourra ensuite le relayer à un autre service et s’authentifier en tant que victime.

Une autre information utile est que le volet de visualisation Outlook n’est pas un vecteur d’attaque. L’exploitation de cette vulnérabilité peut avoir lieu avant que l’e-mail ne soit affiché dans le volet de visualisation.

Enfin, il existe d’autres options d’atténuation, telles que l’ajout d’utilisateurs au groupe de sécurité Utilisateurs protégés, qui empêche l’utilisation de NTLM comme mécanisme d’authentification ou bloque TCP 445/SMB sortant de votre réseau à l’aide d’un pare-feu de périmètre, d’un pare-feu local et via vos paramètres VPN.

Vulnérabilité d’exécution de code à distance dans ICMP

CVE-2023-23415 est une autre vulnérabilité critique corrigée ce mois-ci. Avec un score de base CVSS de 9,8, il est proche d’atteindre la note la plus sévère possible. Cette vulnérabilité d’exécution de code à distance ICMP (Internet Control Message Protocol) n’a pas encore été exploitée selon Microsoft, mais elle est plus susceptible d’être exploitée à l’avenir.

Microsoft indique que pour exploiter cette vulnérabilité, un attaquant doit envoyer une erreur de protocole de bas niveau contenant un paquet IP fragmenté à l’intérieur d’un autre paquet ICMP dans son en-tête à l’ordinateur cible.

Vulnérabilité d’exécution de code à distance dans la pile de protocole HTTP

La troisième vulnérabilité critique est celle de la pile de protocole HTTP. CVE-2023-23392 a également un score CVSS de 9,8 et n’est pas encore exploité mais est plus susceptible d’être exploité à l’avenir. La « bonne » nouvelle est que seul Windows Server 2022 est vulnérable.

Pour exploiter cette vulnérabilité, un attaquant non authentifié pourrait envoyer un paquet spécialement conçu à un serveur ciblé utilisant la pile de protocole HTTP (http.sys) pour traiter des paquets.

Bien que la mise à jour soit le moyen le plus simple d’empêcher l’exploitation, vous pouvez choisir d’atténuer la vulnérabilité en désactivant HTTP/3 s’il est activé.

Recommandations COMPUTERLAND

"Ces types de vulnérabilités sont un vecteur d'attaque fréquent pour les cyber-acteurs malveillants et présentent un risque important pour les entreprises"

Depuis la publication, nous recommandons de protéger vos systèmes avec ces mises à jour dès que possible pour éviter les violations et cyber attaques.

Voir le tableau de bord pour une répartition plus détaillée :

https://patchtuesdaydashboard.com/

Ce tableau représente le scoring de vulnérabilité et ses risques pour les « Mises à jour de sécurité de Mars 2023 ».

Microsoft Original Alerte

9 mars, 2023

Vulnérabilité dans Veeam Backup

Veeam a exhorté ses clients à corriger une vulnérabilité de sécurité de service de sauvegarde de haute gravité ayant un impact sur son logiciel de sauvegarde et de réplication.